Le thème du jour était : mieux protéger ses données personnelles

Droit à l’effacement, droit à l’oubli, quels sont nos droits avec nos données personnelles ? Avec la participation de l’association des Ingénieurs et scientifiques de France.

INTRODUCTION

- Objectifs des cafés numériques

- Présentation des structures Graoulug, BUG et IESF

- Rapide tour de table

- Référence aux précédent cafés numériques : https://arobase.graoulug.org

- Pourquoi protéger ses données ?

- Argument « rien à cacher » : article wikipedia

- Traitement automatisé de l’information

Un ordinateur ça prends des données, ça les met en mémoire, ça fait des opérations dessus, et ça donne un résultat ; pour ça il faut du matériel et du logiciel, donc en général un système d’exploitation et des programmes qui tournent dans le système d’exploitation. Un logiciel libre qui propose du code ouvert permet la possibilité de vérifier/contrôler le traitement, l’impact qui est fait sur les données. C’est une condition nécessaire, mais pas suffisante pour protéger les données.

EXEMPLES D’INTERROGATIONS SUR LE FONCTIONNEMENT DES SYSTÈMES DE TRAITEMENT DES DONNÉES

De nombreux services sont disponibles sur Internet (sites web, courriel, messagerie instantanée, visioconf, serveurs de jeux vidéo, etc…)

Schéma réseau simplifié

Commutation de circuit VS commutation de paquets

Avant Internet (téléphone ou minitel) : on établissait un circuit de données pour un unique service entre un point A et un point B.

Avec Internet et la commutation de paquets, on peut communiquer d’un point A (source) vers une multitude de serveurs et de services (destinations), simultanément, via le découpage de petits paquets de données qui seront livrés individuellement les uns des autres. Les paquets d’un même flux vers la même destination, pourront emprunter des chemins différents.

Démo/exemple

Affichage d’un site web (vente en ligne par exemple) en comparant (réglage vie privée firefox à « standard » + bloqueur de pub désactivé pour l’exemple).

affichage en sélectionnant « continuer sans accepter » (les traceurs)

vs

affichage en sélectionnant « accepter » (tous les traceurs)

Regarder les flux réseau supplémentaires lorsque l’on clique sur le bouton « partager » d’un article en vente (tout en restant sur le site web initial).

Le comportement sera différent selon que l’on ait cliqué sur « continuer sans accepter » ou « accepter » à l’étape précédente.

Dans le cas où nous avons tout accepté, on observe de nombreuses connexions réseau à des sites tiers : les réseaux sociaux qui eux-mêmes effectuent la revente à des courtiers de données.

Rappel : le croisement de données entre 2 bases de deux sociétés de la même maison mère est interdit par le RGPD.

Définition : réseau de diffusion de contenu

Un Réseau de Diffusion de Contenu (RDC) ou en anglais Content Delivery Network (CDN) est constitué d’ordinateurs reliés en réseau à travers Internet et qui coopèrent afin de mettre à disposition du contenu ou des données à des utilisateurs.

Schéma RDC-CDN

La contrepartie, lorsque le site consulté n’est pas lui-même CDN, c’est que tout ou partie du flux de données entre les clients (nous et nos ordinateurs) et le site consulté, passe par d’autres serveurs.

Illustration du fonctionnement des cookies

La quadrature du Net : Les Cookies, qui sont-ils ? Que veulent-ils ?

Les applications mobiles (notamment Google-android et Apple-ios)

Contrairement au site web, les applications mobiles utilisent un mélange de flux de traceurs/cookies qui sont beaucoup moins visibles et gérables (désactivables) que le même service via un simple navigateur web (bien configuré) -> cf. comparaison du site de vente en ligne avec ou sans blocage des cookies tiers par le navigateur (et/ou son extension de blocage publicitaire)

Exodus Privacy : analyse les problèmes de vie privée dans les applications Android : https://exodus-privacy.eu.org

FOCUS SUR LES DONNÉES PERSONNELLES : DROITS DES UTILISATEURS

Note : ce que nous dirons par la suite ne vaut pas engagement à la place d’un Délégué à la Protection des Données (abrégé DPD, ou DPO, pour Data Protection Officer)

Comprendre le RGPD

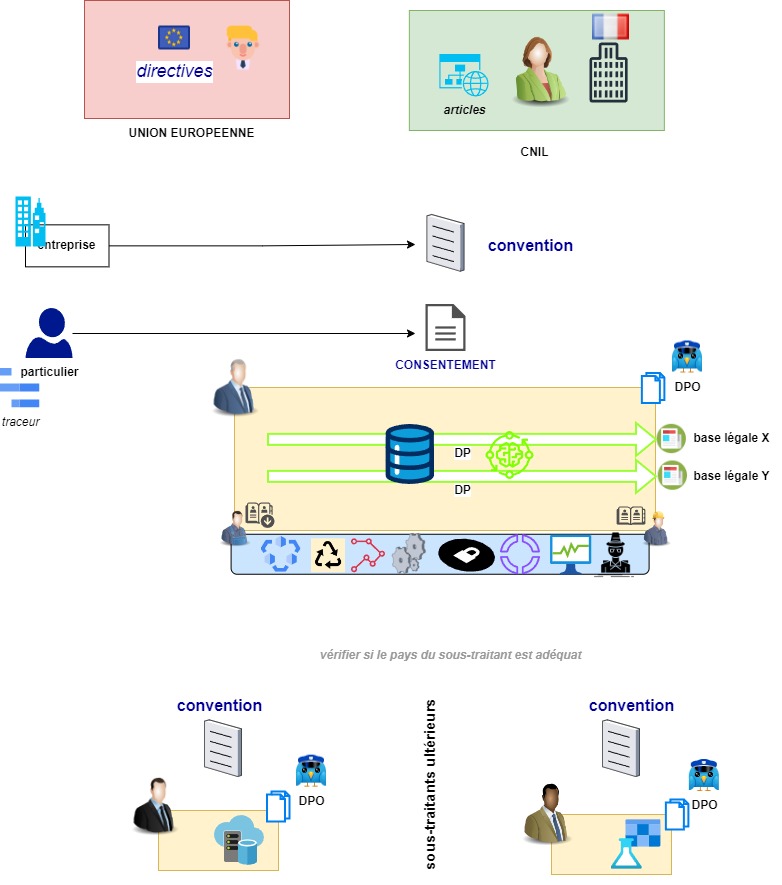

Grands principes (schéma)

Exemples de mises en demeure RGPD, articles de NEXTINPACT

Agir avec la CNIL

- pour les personnes : les droits, comment initier une démarche

- pour les DPOs : les livrables

- pour les responsables de traitement et les sous-traitants : les conventions

- les règlements dans les autres pays (dans et hors UE)

Liens utiles

https://www.nextinpact.com/article/72308/boursorama-demande-identifiants-et-mots-passe-impots-cnil-met-en-demeure

https://www.cnil.fr/fr/thematique/cnil/mises-en-demeure

https://www.nextinpact.com/lebrief/70959/fuite-chez-orange-wholesale-12-million-fichiers-etaient-librement-accessibles

https://www.nextinpact.com/article/71595/fuite-donnees-lurssaf-diffuse-dizaines-decheanciers-aux-mauvais-destinataires

https://www.cnil.fr/fr/cnil-direct/question/adresser-une-reclamation-plainte-la-cnil-quelles-conditions-et-comment

https://www.cnil.fr/fr/adresser-une-plainte

https://www.cnil.fr/fr/donnees-personnelles/plaintes-en-ligne

https://www.cnil.fr/fr/agir/saisir-la-cnil

https://www.cnil.fr/fr/plaintes

https://www.cnil.fr/fr/plainte/internet/connaitre-les-informations-vous-concernant-detenues-par-une-societe-et-savoir

https://www.cnil.fr/fr/plaintes/internet

https://www.cnil.fr/fr/plaintes/travail

https://www.cnil.fr/fr/la-protection-des-donnees-dans-le-monde

https://www.service-public.fr/particuliers/vosdroits/R18719

Comment obtenir une copie de vos données personnelles collectées sur le net:

Obtenir mes données et comprendre ce qu’ils savent de moi.

site créé par l’UFC Que Choisir: https://respectemesdatas.fr/recuperation-des-donnees/

Privacy Tools, outils anti-surveillance avec liste de logiciels alternatifs respectueux de la vie privée:

Vous êtes surveillés. Des organisations privées et publiques surveillent et enregistrent vos activités en ligne. PrivacyTools.io fournit des services, des outils et des guides de confidentialité pour contrer la surveillance de masse mondiale. Créé en 2015 après les révélations d’Edward Snowden, il est aujourd’hui le site Web de confidentialité le plus populaire.

https://www.privacytools.io/

VNP, vie numérique privée:

Beaucoup d’outils libres pour reprendre le contrôle de votre hygiène numérique !

https://vienumeriqueprivee.fr/

Ressources pour aller plus loin

Ressources partie « INTRODUCTION »

- Rien à cacher ?

- Droits fondamentaux

Ressources partie « EXEMPLES D’INTERROGATIONS SUR LE FONCTIONNEMENT DES SYSTÈMES DE TRAITEMENT DES DONNÉES »

- Cette fameuse conférence Internet Libre ou Minitel 2.0 de Benjamin Bayart fait le parallèle, sur quelques aspects (politique, économique, technique, etc) entre les réseaux « ancien style », par exemple le Minitel en France, et Internet. Elle a été données à l’occasion des Rencontres Mondiales du Logiciel Libre de 2007 à Amiens.

- Stéphane Bortzmeyer

- Tout le monde utilise l’Internet mais peu de gens savent comment il marche. Est-ce ennuyeux ? Oui, cela rend difficile la compréhension par les citoyen·ne·s des enjeux politiques. Le livre essaie d’expliquer ce fonctionnement et de décrire ces enjeux.

- Je cite le texte au dos du livre : « Les outils de communication ont d’emblée une dimension politique : ce sont les relations humaines, les idées, les échanges commerciaux ou les désirs qui s’y expriment. L’ouvrage […] montre les relations subtiles entre les décisions techniques concernant l’Internet et la réalisation – ou au contraire la mise en danger – des droits fondamentaux. Après une description précise du fonctionnement de l’Internet sous les aspects techniques, économiques et de la prise de décision, l’auteur évalue l’impact des choix informatiques sur l’espace politique du réseau, et plus précisément sur les droits humains. Un ouvrage pour appuyer une citoyenneté informée, adaptée aux techniques du XXIe siècle et en mesure de défendre les droits fondamentaux. »

- Tout ce que vous avez toujours voulu savoir sur Internet : bgp, dns, droit, email, enjeux, fai, infra, ssl.

- (On a dit simplement, pas rapidement)

Ressources diverses

Livres disponibles à la médiathèque

- Le livre:

-

- Des outils pour comprendre et mettre en place des systèmes de protection informatique, afin de préserver ses données, sa vie privée et d’optimiser l’utilisation du matériel et d’Internet.

- Le site:

Films disponibles à la médiathèque

- Delépine, Benoît (1958-….) (Metteur en scène ou réalisateur) (Scénariste) ; Kervern, Gustave (1962-….) (Metteur en scène ou réalisateur) (Scénariste)

- Résumé : Dans un lotissement en province, trois voisins sont en prise avec les nouvelles technologies et les réseaux sociaux. Il y a Marie, victime de chantage avec une sextape, Bertrand, dont la fille est harcelée au lycée, et Christine, chauffeur VTC dépitée de voir que les notes de ses clients refusent de décoller. Ensemble, ils décident de partir en guerre contre les géants d’internet. Une bataille foutue d’avance, quoique…

- DONNERSMARCK, Florian Henckel von (Metteur en scène ou réalisateur)

- Résumé : Au début des années 1980, en Allemagne de l’Est, l’auteur à succès Georges Dreyman et sa compagne, l’actrice Christa-Maria Sieland, sont considérés comme faisant partie de l’élite des intellectuels de l’Etat communiste, même si, secrètement, ils n’adhèrent aux idées du parti. Le Ministère de la Culture commence à s’intéresser à Christa et dépêche un agent secret, nommé Wiesler, ayant pour mission de l’observer. Tandis qu’il progresse dans l’enquête, le couple d’intellectuels le fascine de plus en plus…

- Dupontel , Albert (Monteur) (Scénariste) (Acteur / Exécutant)

- Résumé : Lorsque Suze Trappet apprend à 43 ans qu’elle est sérieusement malade, elle décide de partir à la recherche de l’enfant qu’elle a été forcée d’abandonner quand elle avait 15 ans. Sa quête administrative va lui faire croiser JB, quinquagénaire en plein burn out, et M. Blin, archiviste aveugle d’un enthousiasme impressionnant. À eux trois, ils se lancent dans une quête aussi spectaculaire qu’improbable.

Films ou documentaires hors-médiathèque

- version complète (1h19)

- version courte (52minutes)

- En janvier 2013, la réalisatrice Laura Poitras prépare un film portant sur les abus commis au nom de la sécurité nationale dans la foulée du 11 septembre, lorsqu’elle reçoit un premier courriel encrypté (EDIT : chiffré) d’une source identifiée par le nom de code « citizen four ». Ce dernier se dit prêt à dévoiler un programme clandestin d’écoute de masse orchestré par la NSA, ainsi que d’autres agences gouvernementales. En juin 2013, Laura Poitras, accompagnée du journaliste Glenn Greenwald et munie de sa caméra se rend à Hong Kong pour la première d’une série de rencontres avec l’homme derrière le pseudonyme, Edward Snowden.

Services publiques, ateliers, cours en ligne, éducation populaire, associations